Zero Trust security met Cisco Duo: hoe pak ik dat aan?

Zoals u in een eerdere blog heeft kunnen lezen, kunt u Cisco Duo gebruiken om uw Zero Trust-beleid vorm te geven. Voor wie niet precies weet wat Duo is: u kent vast wel de traditionele 2-factor applicaties, waarbij u naast uw gebruikersnaam en wachtwoord een SMS-code, een Google Authenticator-code of een fysieke hardware token moet gebruiken om toegang te krijgen tot een dienst of applicatie. Cisco Duo gaat een stap verder. De oplossing combineert naast de 2e factor (in Duo beschikbaar als een pushbericht, biometrische codes, tokens, een SMS of telefoongesprek) ook de overige informatie die er over een gebruikerssessie en het apparaat is. Dit biedt u extra mogelijkheden om controle uit te oefenen op welke apparaten, gebruikers en locaties toegang krijgen tot uw data. In deze blog gaat Cisco Champion Gert-Jan de Boer dieper in op de functionaliteiten.

Beleidsregels vastleggen voor een veiliger netwerk

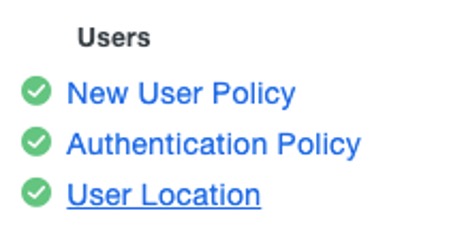

In Duo is het mogelijk om een uitgebreide policy te definiëren die bestaat uit vier categorieën: Users, Devices, Networks en Authenticators. In deze verschillende categorieën kunt u beleidsregels vastleggen die u helpen om vanuit een Zero Trust-strategie uw netwerk te beveiligen. Dit betekent dat alleen gebruikers en apparaten toegang krijgen tot het netwerk waarvan bevestigd is dat ze betrouwbaar zijn.

Users – waar moet een gebruiker aan voldoen?

In de categorie ‘Users’ kunt u alle zaken vastleggen waar een gebruiker aan moet voldoen. Als eerste de New User Policy: hierin legt u vast wat er moet gebeuren als een gebruiker zich voor de eerste keer authentiseert via Duo. U heeft de mogelijkheid om de gebruiker direct te activeren (Require enrollment), u kunt toegang geven zonder om een tweede factor te vragen. Dit is een ideale optie als u Duo aan het uitrollen bent binnen uw organisatie. Daarnaast kun u de toegang ook ontzeggen (Deny Access).

In de ‘Authentication Policy’ definieert u de actie die Duo moet toepassen. U heeft hier de keuze uit:

- ‘Enforce 2FA’, hiermee wordt een gebruiker altijd gevraagd om een 2e factor in te geven.

- ‘Bypass 2FA’, om een policy te maken waar gebruikers geen 2e factor nodig hebben.

- ‘Deny Access’ om bepaalde gebruikers of groepen te blokkeren.

Onder ‘User Location’ kunt u ervoor kiezen om de policy toe te passen op de locatie waarvandaan een gebruiker probeert aan te melden. Zo kunt u bijvoorbeeld inlogpogingen uit andere landen dan Nederland blokkeren.

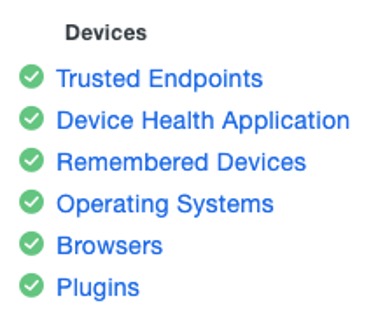

Devices- waar moet een apparaat aan voldoen?

In de categorie ‘Devices’ kunt u uw beleid toespitsen op de apparatuur die gebruikers gebruiken om toegang tot de dienst en/of applicatie te krijgen. Zo kunt u hier vertrouwde apparaten in opnemen (Trusted Endpoints). Vertrouwde apparaten zijn bekend door een integratie met een Mobile Device Management (MDM) oplossing, zoals bijvoorbeeld Meraki Systems Manager, Microsoft Intune, MobileIron, Airwatch of AD Domain Services.

‘Device Health’ geeft u de mogelijkheid om te filteren op eigenschappen van het apparaat, zoals: staat de firewall aan, is de harde schijf versleuteld, is er een systeem wachtwoord gezet of is een endpoint securityoplossing zoals Cisco AMP4Endpoints geïnstalleerd?

Met de optie ‘Remembered Devices’ kunt u aangeven hoe vaak een gebruiker opnieuw een 2FA-code moet ingeven. Zo voorkomt u dat een gebruiker gedurende de dag continu 2FA-codes moet herhalen.

Ook kunt u onder ‘Devices’ filteren op besturingssystemen (Operating Systems), Browsers en Plugins. Hier kunt u aangeven welke besturingssystemen, browsers en plugin-versies er mogen aanmelden in deze policy. Zo kunt u hier bijvoorbeeld out-of-date besturingssystemen zoals Windows XP blokkeren, omdat deze niet kunnen voldoen aan uw beveiligingsbeleid.

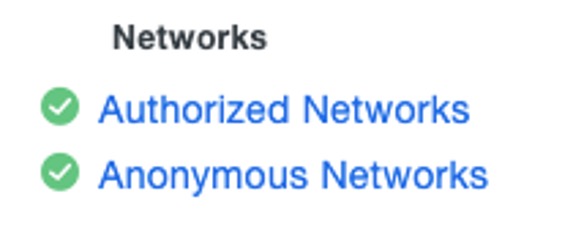

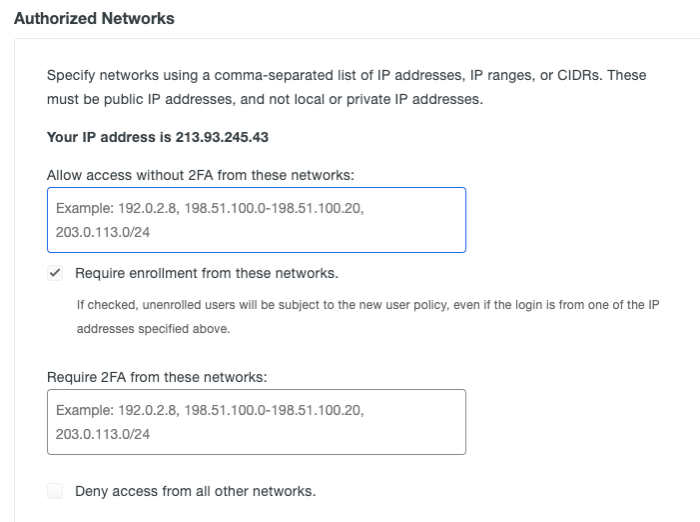

Networks – onderscheid maken tussen netwerken

Met deze beleidsregels kunt u onderscheid maken tussen vertrouwde en onvertrouwde netwerken. Zo kunt u 2FA uitschakelen voor interne netwerken, maar voor publieke IP-adressen inschakelen.

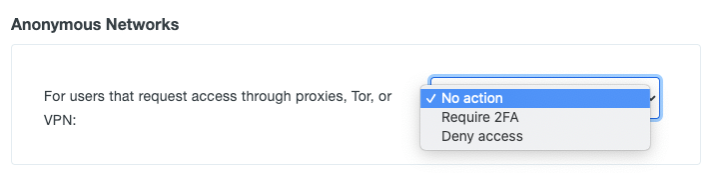

Voor gebruikers die binnenkomen vanaf anonieme netwerken, zoals bijvoorbeeld TOR of Open Proxies, is er nog een policy waar u een

uitzondering kunt maken.

Authenticators – welke methode voor 2FA past u toe?

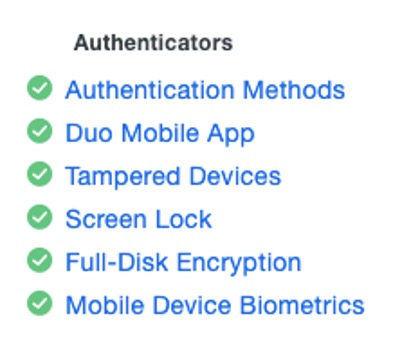

Als laatste onderdeel in de policy vindt u de ‘Authenticators’.

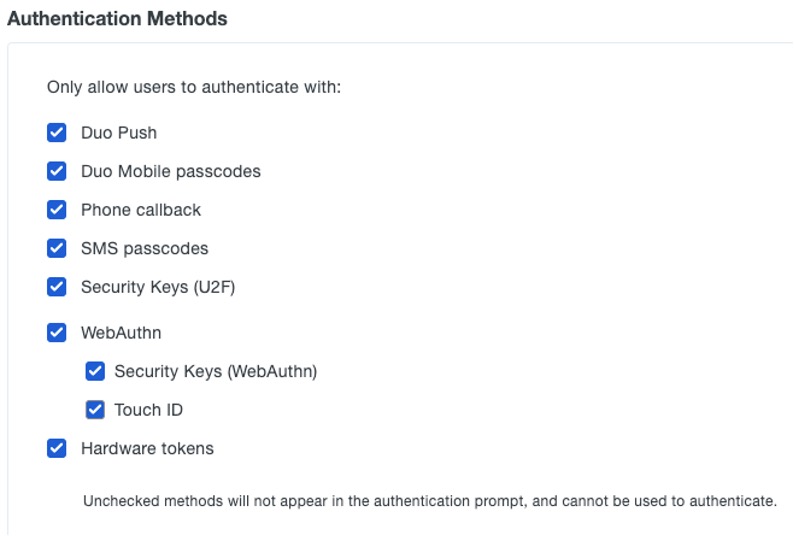

Met dit onderdeel kunt u beleid vastleggen over de methode die wordt gebruikt om 2FA toe te passen. Als eerste kunt u onder ‘Authentication Methods’ vastleggen welke methodes gebruikers tot hun beschikking hebben:

Met ‘Duo Mobile App’ bepaalt u of de mobiele applicatie up to date moet zijn voor de authenticatie om te lukken. Ook kunt u authenticatiepogingen met een apparaat dat ‘geroot’ (Android) of ‘gejailbreakt’ (Apple) is, blokkeren of bijvoorbeeld schermbeveiliging met een wachtwoord afdwingen.

Een eenvoudige stap in uw Zero Trust-strategie

Met Duo heeft u veel meer mogelijkheden om controle uit te oefenen op welke apparaten, gebruikers en locaties toegang krijgen tot uw data dan met traditionele authenticatieoplossingen. Bovendien kunt u er heel eenvoudig mee starten, omdat Duo een clouddienst is. Door een maandelijks abonnement af te nemen (licentie per gebruiker) verhoogt u direct uw kennis over uw gebruikers én apparaten.

Heeft u vragen over multi-factor authenticatie of bent u benieuwd naar de mogelijkheden van Duo voor uw organisatie? Neem dan gerust contact met ons op.